Qu’est-ce qu’une politique de mot de passe ?

Une politique de mot de passe est un ensemble de règles qui encadre la gestion des méthodes d’authentification des employés, dont les mots de passe. Elles sont destinées à renforcer la sécurité d’une entreprise, des outils et applications dont elle dispose.

La politique de mot de passe est une des bonnes pratiques en matière de sécurité. Elle encadre les employés dans la création et la gestion de leurs mots de passe ou autres méthodes d’authentification. L’entreprise s’assure ainsi d’une certaine uniformité et solidité de son authentification, et limite les risques de vol de donnée ou usurpation d’identité. C’est pourquoi, une fois constituée, la politique de mot de passe doit être communiquée clairement et simplement auprès de tous les employés. Idéalement, elle est intégrée à la stratégie de sécurité de l’entreprise.

Pourquoi mettre en place une politique de mot de passe ?

Selon l’étude Onfido, 33% des Français piochent dans une liste de plusieurs mots de passe qu’ils alternent, 26% ont un mot de passe principal qu’ils adaptent en fonction des exigences de chaque site, et seulement 19 % cherchent à créer un mot de passe différent pour chacun de leurs comptes en ligne. 1 français sur 5 déclare même préférer remplir sa déclaration d’impôts que de créer différents mots de passe ! En effet, personnel comme professionnel, créer un mot de passe complexe est une tâche pénible pour la plupart d’entre nous.

Mais une authentification faible facilite les attaques, et la plupart des cyberattaques sont originaires d’une erreur humaine. Une politique de mot de passe complexe implique une ou des méthodes d’authentification robustes, et réduit par conséquent les risques qui pèsent sur l’entreprise. Instaurer des mesures pour encadrer l’authentification des employés participe également à la mise en application des articles 5 et 32 du RGPD.

Comment construire une bonne politique de mot de passe ?

La politique de mot de passe est propre à chaque entreprise. Mais toutes se construisent abordant les 8 caractéristiques suivantes.

📏 Longueur

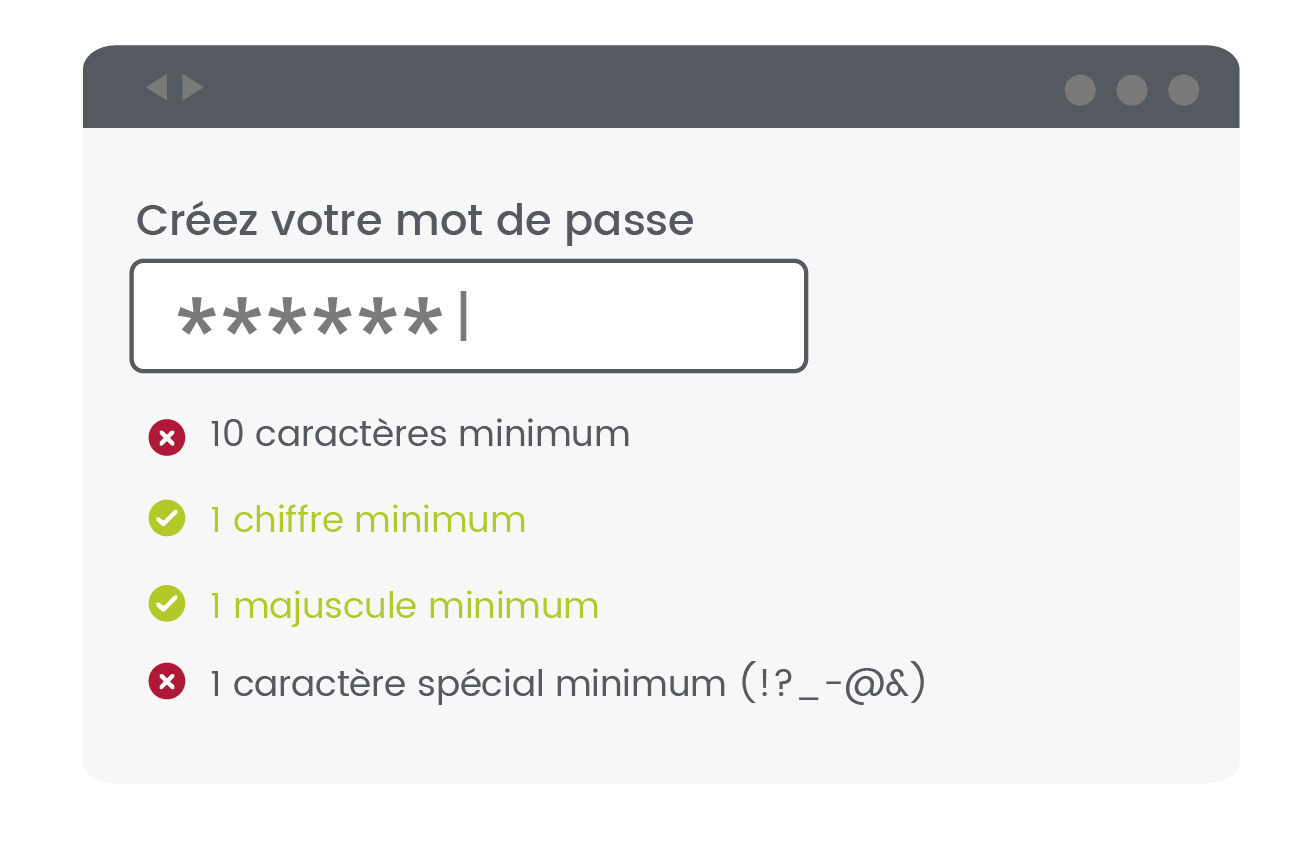

La longueur du mot de passe correspond au nombre de caractères qui le constituent. Il est fortement déconseillé de définir une longueur maximale, qui empêche de définir des phrases de passe. En revanche, imposer une longueur minimale est une bonne pratique pour éviter les mots de passe trop simples. L’ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information) préconise ainsi une longueur minimale selon le niveau de sensibilité du compte à protéger :

- Faible à moyen : entre 9 et 11 caractères minimum.

- Moyen à fort : entre 12 et 14 caractères minimum.

- Fort à très fort : 15 caractères minimum.

😵💫 Règles de complexité

La complexité d’un mot de passe se traduit par les caractères imposés lors de sa créations : chiffres, lettres, majuscules, minuscules, caractères spéciaux (comme par exemple !, ?, _, @, ou &). Plus vous autorisez de caractères, plus vous aurez de combinaisons possibles. Il est commun d’imposer au moins une majuscule, un caractère spécial et un chiffre. Pour répondre à ces exigences, les utilisateurs utilisent souvent la traditionnelle méthode de remplacer un « o » par un zéro, un « a » par un « @ » ou ajouter un « ! » à la fin. Et cette technique est devenue tellement connue qu’une simple attaque par dictionnaire ou force brute peut suffire. C’est pourquoi il est nécessaire de sensibiliser vos collaborateurs à ne pas effectuer ce genre de transformation, et imposer une limitation d’essais d’authentification.

✋ Limitations d’essais d’authentification

La limitation d’essais d’authentification correspond au nombre de fois où le collaborateur peut tenter de s’authentifier avant que son compte ne soit bloqué : par exemple, après 3 tentatives d’authentifications avec un mot de passe erroné, il faudra réinitialiser le mot de passe et/ou contacter le service technique. Cette limite est indispensable pour éviter les attaques par force brute.

🦾 Robustesse

Les mots de passe de vos utilisateurs respectent maintenant la longueur minimale et les contraintes de complexité imposées. Sont-ils robustes pour autant ? « abCde11! » respecte les exigences d’une majorité des politiques de mot de passe, pour autant, il est très loin d’être robuste ! C’est pourquoi il faut dans un premier temps bloquer les suites de caractères (« 12345 », « azerty », « aaaa », « abcd », etc.), puis interdire à vos collaborateurs l’utilisation d’informations personnelles (date de naissance, nom, prénom, nom de l’entreprise…), voire même l’utilisation de noms propres et mots du dictionnaire.

🧠 Conservation

Avec les points précédents, vous imposez un mot de passe constitué d’une longue suite de caractères variés et aléatoires. Mais une fois créé, il faut bien s’en souvenir ! Et plus votre politique est exigeante, plus ce sera compliqué pour vos collaborateurs. Pour autant, hors de question de voir des post-il collés sur l’écran ou un fichier texte « mes mots de passe » enregistré sur le bureau. Vous pouvez alors recommander (ou imposer) à vos équipes l’utilisation d’un coffre-fort de mot de passe. KeePass, un gestionnaire de mots de passe gratuit, est une des applications certifiées par l’ANSSI.

♻ Récupération des accès

Et que se passe-t-il quand un utilisateur perd ou se fait voler son mot de passe ? Il faut en recréer un nouveau ! Ce processus doit être encadré par des règles supplémentaires, notamment :

- Ne pas réutiliser l’un des mots de passe précédemment utilisés.

- Ne pas « incrémenter » son mot de passe (par exemple, transformer « motdepasse1 » en « motdepasse2 »).

⏳ Délais d’expiration

Le délai d’expiration correspond à la durée pendant laquelle les utilisateurs pourront garder un même mot de passe sans le changer. Il peut être tenant de mettre en place une période d’expiration courte pour limiter les risques. Mais un tel délai sera contre-productif pour les équipes, surtout si votre politique impose une grande complexité, car elle implique de garder en mémoire et changer très régulièrement des mots de passe difficile à retenir. L’ANSSI préconise ainsi de ne pas imposer de délai d’expiration pour les comptes non sensibles si la politique exige des mots de passe robustes, et une expiration d’un à trois ans pour les comptes avec privilèges.

🔑 Autres méthodes d’authentifications

Pour simplifier la tâche de vos utilisateurs et sécuriser davantage vos comptes professionnels, vous pouvez opter pour des méthodes d’authentification forte :

- L’authentification unique. Avec ce système, les utilisateurs utilisent un même compte pour s’identifier sur toutes leurs applications. Plus qu’un seul mot de passe à retenir, il est alors moins contraignant qu’il soit robuste. Et en cas de perte ou de vol, il suffit de changer cet unique mot de passe pour protéger de nouveau l’ensemble des applications. En revanche, si une personne met la main sur ce mot de passe unique (souvent grâce à une technique de phishing), elle pourra accéder d’un coup à toutes les applications. C’est pourquoi il est recommandé d’associer cette méthode à une authentification multi-facteurs.

- L’authentification multi-facteurs. Aussi complexe qu’il soit, une fois qu’un mot de passe a été volé, le compte est à risque. L’authentification multi-facteurs réduit grandement ce risque car elle impose de confirmer l’identité de la personne qui s’identifie à ‘aide d’un autre appareil (par exemple, en demandant un code reçu par sms, ou via une application qui génère des codes temporaires sur le portable). Cette confirmation peut être demandée à chaque connexion, ou de manière aléatoire.

Comment faire appliquer sa politique de mot de passe ?

Avoir une politique de mot de passe c’est bien. Mais si vous n’avez aucune solution technique qui impose sa bonne mise en application, vos collaborateurs restent libres de faire ce qu’ils veulent. Et souvent, ce qu’ils veulent, c’est ne pas s’embêter ! Alors quelles solutions avez-vous pour faire appliquer votre politique nouvellement établie ?

Microsoft 365 : Azure Active Directory

Si vous travaillez sous Windows, vous pouvez utiliser l’Active Directory pour :

- Imposer un nombre minimal de caractères (entre 8 et 100 caractères)

- Indiquer un délai d’expiration

- Empêcher la réutilisation d’anciens mots de passe

- Définir un seuil de verrouillage (limite du nombre de tentative de connexion)

- Bannir une liste de mots de votre choix

Activer la protection par mot de passe Azure Active Directory en local : tuto

Appliquer la fonctionnalité Protection de mots de passe Azure AD localement pour Active Directory Domain Services : tuto

Google Workplace : Console d’administration

Votre organisation travaille et collabore sur Google Workplace ? Connectez-vous à la console d’administration pour :

- Imposer un nombre minimal de caractères (entre 8 et 100 caractères)

- Indiquer un délai d’expiration

- Empêcher la réutilisation d’anciens mots de passe

- Vérifier le niveau de sécurité des mots de passe de vos utilisateurs

Se connecter à la console d’administration : tuto

Appliquer et contrôler des règles de mots de passe pour les utilisateurs : tuto

Synchroniser les mots de passe avec Active Directory : tuto

Se faire aider

Vous n’y connaissez pas grand chose ? Vous n’avez pas le temps de le gérer ? Equipages peut vous aider à concevoir des méthodes d’authentifications sécurisés, adaptées à vos outils existants ! On s’appelle ? 😉